Offensive Security ohne Illusionen: Gian Demarmels über reale Angriffe und echte Resilienz

![]()

03.07.2025, 16:45

mit Gian Demarmels & Greg Tomasik

Hallo Gian, dein Weg in die IT begann mit einer klassischen Informatik-Lehre und führte dich über Softwareentwicklung hin zur IT-Security als Senior Security Tester bei der Redguard AG. Was waren die prägenden Stationen oder Wendepunkte, die dich in die Welt des Red Teaming geführt haben?

Mein Weg in die IT begann tatsächlich ganz klassisch mit der Informatik-Lehre in Graubünden. Auch heute merke ich noch, dass dies ein gutes Fundament darstellt, auf welchem ich ein breites Grundverständnis für Systeme, Netzwerke und die Programmierung aufbauen konnte. Schon damals faszinierte mich, wie Dinge funktionieren und wie man sie schützen sowie auch umgehen kann. Zusätzlich haben Ereignisse wie die Geschichte hinter Stuxnet, die Enthüllungen von Snowden oder auch die Geschichte von Marcus Hutchins mein Interesse an IT-Security weiter bestärkt.

Diese Faszination führte mich dazu, ein berufsbegleitendes Informatikstudium mit Schwerpunkt IT-Security in Bern zu beginnen. Während des Studiums konnte ich bereits wertvolle Erfahrungen als Softwareentwickler und später als Information Security Engineer sammeln.

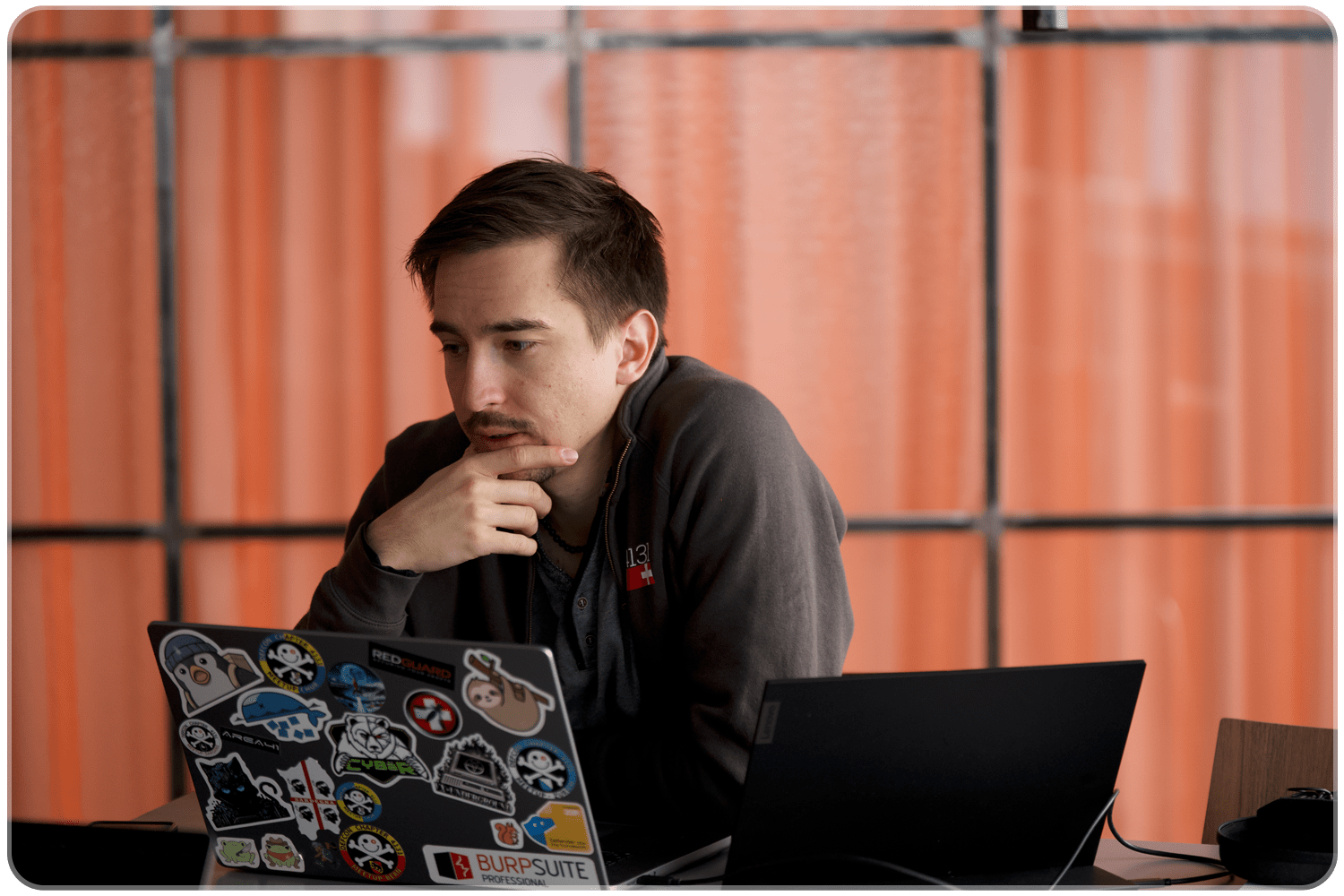

Nach meinem Studium zog es mich in den offensiven Security-Bereich zu Redguard. Dort begann ich wie die meisten zunächst mit Penetration Testing. Zu diesem Zeitpunkt habe ich dann auch begonnen, mich während meiner Freizeit intensiver mit der Entwicklung von Malware und offensiven Tools auseinanderzusetzen, was mich nach wie vor fasziniert. Diese Faszination bezüglich Malware war es dann, was mich immer stärker in Richtung Red Teaming und Angriffssimulationen geführt hat. Dort kann ich die Faszination für das Thema gewinnbringend einbringen, um die Resilienz von Unternehmen gegen Angriffe zu verbessern.

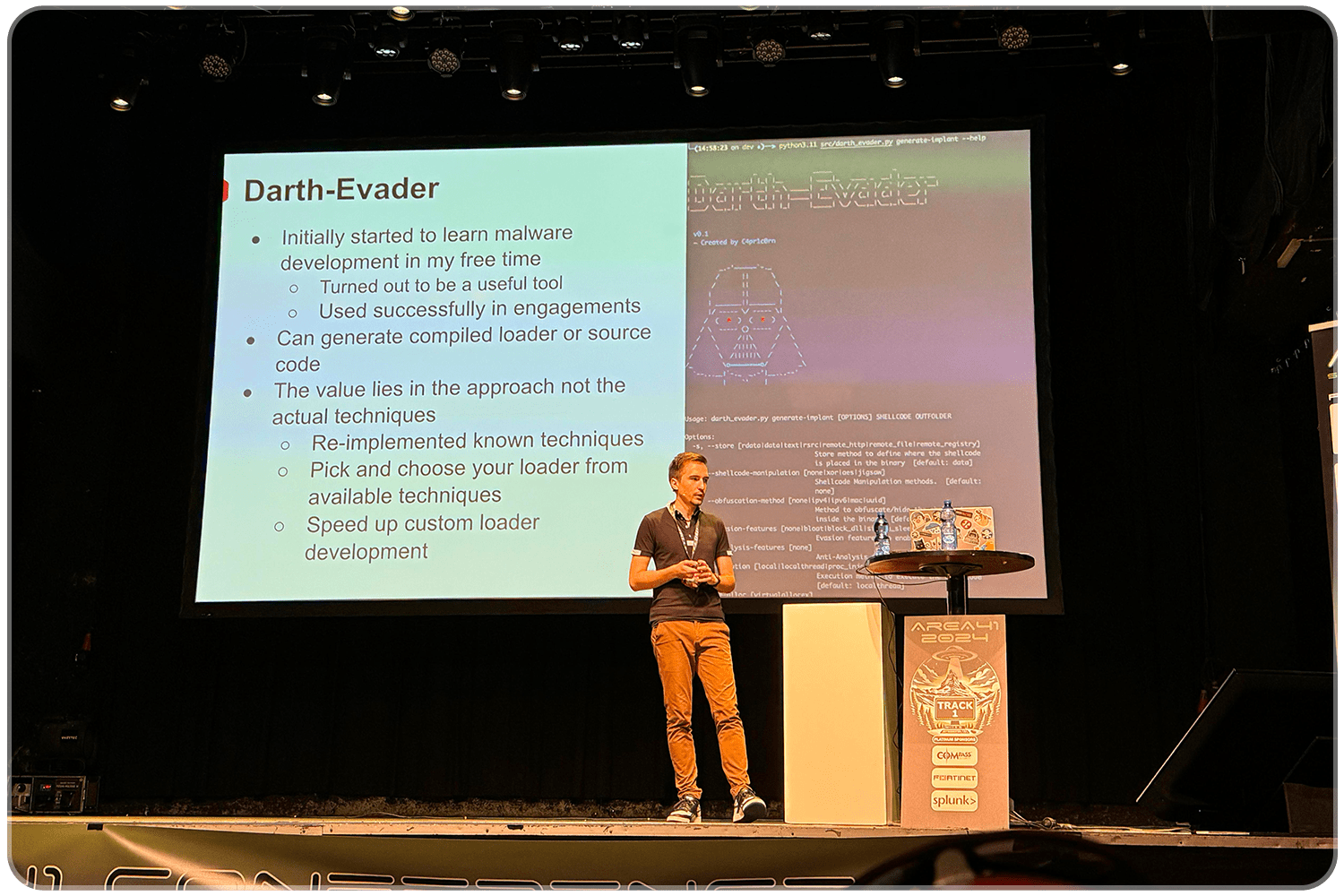

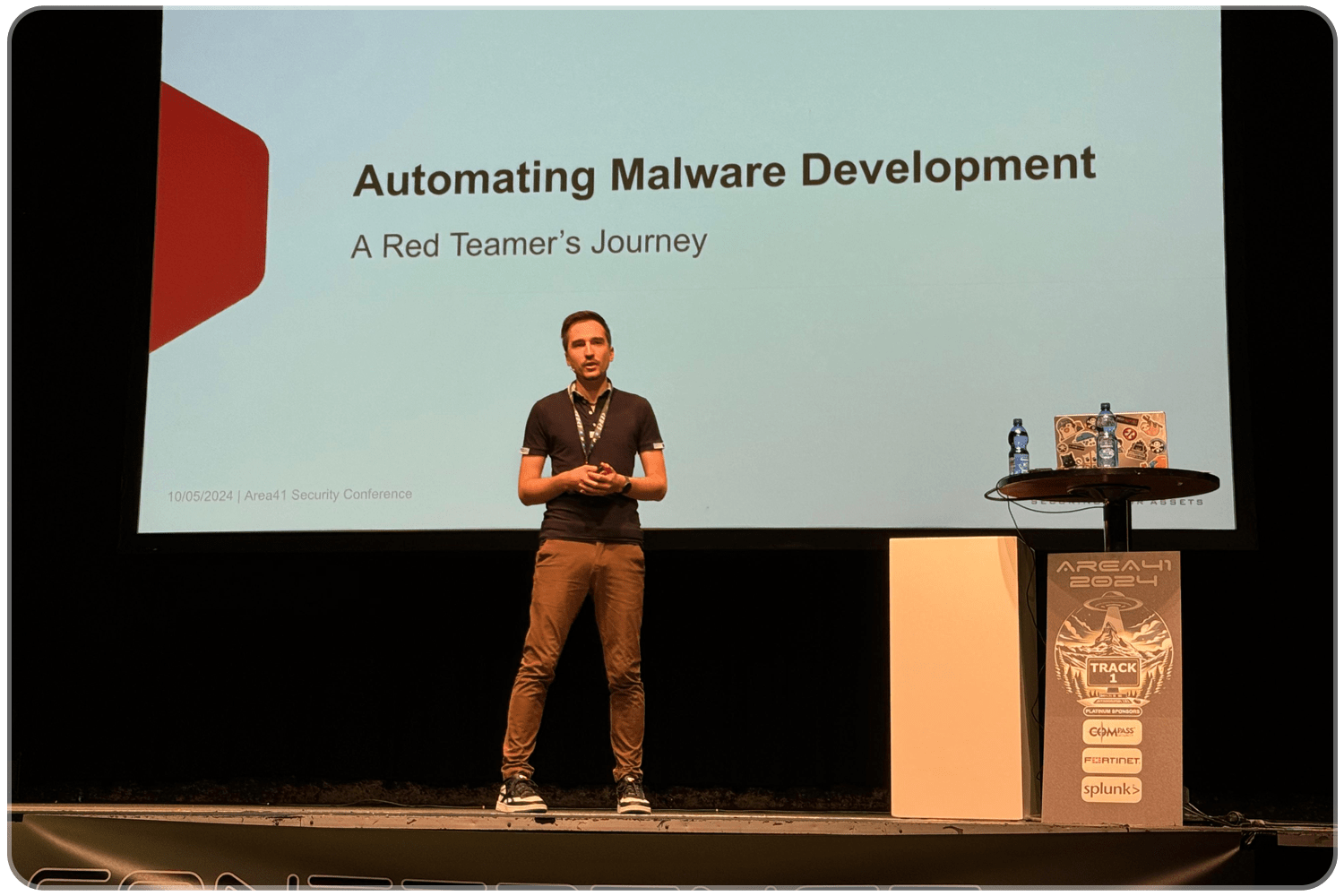

In deinem Vortrag auf der Area41 Conference 2024 hast du über die Automatisierung der Malware-Entwicklung gesprochen – ein Thema, das viele Security-Profis fasziniert und beunruhigt zugleich. Was hat dich dazu motiviert, gerade diesen Aspekt zu automatisieren?

Es geht in unseren Red Team Operationen darum, reale Bedrohungen zu simulieren und dabei unter anderem Detektions- und Reaktionsfähigkeiten zu testen, Angriffspfade aufzudecken sowie die Wirksamkeit vorhandener Schutzmassnahmen zu prüfen. Um diesen Anforderungen bei stetig besser werdenden Schutzmassnahmen wie beispielsweise EDR-Lösungen oder Application Control gerecht zu werden, benötigen wir stabile und rasch anpassbare Tools ohne bekannte Signaturen. Nur so können wir Unternehmen auch auf existierende fortgeschrittene Bedrohungen trainieren und vorbereiten.

Begonnen hat das ganze als Lernprojekt für mich, um die Entwicklung von Malware zu erlernen. Ich habe schnell gemerkt, dass verschiedene Schritte repetitiv sind und Techniken recht beliebig miteinander kombiniert werden können, je nach Situation. Dies stellt einerseits immer wieder einen Aufwand dar und führt zu Instabilität und Bugs durch das Kombinieren von Techniken. Die Idee war deshalb, eine Art Framework zu entwickeln, bei welchem Techniken modular wie bei einem Rezept ausgewählt und zusammengefügt werden können. Neue Techniken können so auch rasch integriert werden. In Projekten hat sich dieser Ansatz als sehr nützlich erwiesen, um auch in anspruchsvollen Szenarien Projekte erfolgreich durchführen zu können.

Red Teaming ist mittlerweile mehr als nur „Hacking“ – es geht um Simulation komplexer Angreifer. Was sind aus deiner Sicht aktuell die spannendsten Herausforderungen in diesem Bereich?

Das Ziel einer Red Team Operation ist nebst der Identifizierung von Lücken oder Handlungsfeldern unter anderem auch ein Training des Blue Teams sowie die Überprüfung der Wirksamkeit von implementierten Schutzmassnahmen.

Am spannendsten finde ich auf jeden Fall das kreative Denken, welches in diesem Bereich gefordert ist. Red Team Operationen sind komplexe Projekte, die Fachwissen in sowohl Angriffs- als auch Verteidigungstaktiken erfordern. Das Spektrum der spezifischen Themengebiete kann deshalb sehr breit sein, dazu gehören unter anderem Themen wie Phishing, Malware, Umgehungstechniken oder auch Überprüfungen der physischen Security. Die technischen Anforderungen sind ebenso vielfältig und anspruchsvoll. Red Teaming erfordert ein tiefes Verständnis verschiedenster Technologien und Systeme. Von Netzwerkprotokollen, Betriebssystemen und der Programmierung bis hin zu Cloud-Infrastrukturen oder OT-Systeme ist ein breites Spektrum an Kenntnissen und Fähigkeiten gefordert. Ein kontinuierliches Lernen und die Anpassung an neue Technologien ist da unerlässlich.

Du hast auch Erfahrung als Softwareentwickler gesammelt. Inwiefern hilft dir dieser Background bei der Entwicklung moderner und evasiver Tools für Red Team Operationen?

Der Hintergrund ist sehr wichtig für mich und ich bin sehr froh, diese Erfahrungen gemacht zu haben. Es hilft enorm für ein tieferes Verständnis, wie Systeme und Software funktionieren. Dies hilft auch sehr, um ein Gespür für potenzielle Sicherheitsprobleme zu erhalten und ebenfalls, um bessere Empfehlungen geben zu können. Softwarekenntnisse ermöglichen es dort, wo vorhandene Tools an ihre Grenzen kommen oder kein passendes Tool existiert, selbst entsprechende Werkzeuge entwickeln zu können.

Auch für die Entwicklung von Malware ist dies natürlich sehr wichtig. Malware ist Software und als solche gelten ebenfalls dieselben Entwicklungsprinzipien wie beispielsweise Clean Code oder Anforderungen an das Testing.

Es kann davon ausgegangen werden, dass für bekannte offensive Tools AV/EDR Signaturen existieren und eine Ausführung solcher Tools zu einer Detektion führt. Als Red Teamer ist es deshalb unabdingbar, selbst Tools entwickeln und anpassen zu können.

Was macht das Unternehmen Redguard und eure Arbeit dort besonders – insbesondere im Hinblick auf offensive Security?

Ein grosser Teil ist auf jeden Fall das Redguard-Team, ich darf mit ein paar wirklich coolen Leuten zusammenarbeiten. Man spürt bei allen die Leidenschaft für IT-Security und es gibt für fast jedes Thema eine Person bei uns, welche sich damit auskennt. Der interne Austausch und der Wissenstransfer werden aktiv gelebt und auch durch diverse Formate gefördert. Aus den Projekten haben wir Einblicke in eine Vielzahl von spannenden Unternehmen aus den unterschiedlichsten Branchen, verschiedenen Grössen und mit allen Technologien, was die Tätigkeit sehr abwechslungsreich, lehrreich und herausfordernd gestaltet.

Es wird auch grossen Wert auf die Weiterentwicklung der Mitarbeitenden gesetzt, was sich in den guten Weiterbildungsmöglichkeiten bei Redguard zeigt. Ebenfalls wird es geschätzt und gefördert, aktiv mitzugestalten und eigene Ideen einzubringen, wie in meinem Fall für die interne Entwicklung von Tools und Frameworks für Red Team Operationen.

KI hält zunehmend Einzug in viele Bereiche der IT-Sicherheit. Wie beeinflusst oder verändert KI deine tägliche Arbeit im Red Teaming oder in der Malware-Entwicklung?

Ich nehme KI jetzt nicht als absoluter Game-Changer wahr, im Alltag und abseits des KI-Hypes ist aber sicherlich eine Steigerung der Effizienz und Geschwindigkeit spürbar. Ebenfalls für spezifische Anwendungsbereiche wie beispielsweise Phishing und Social Engineering hat KI durchaus hohes Potenzial. Ich finde es wichtig, dass KI als Werkzeug betrachtet wird. Wenn die grundlegenden Skills und das tiefere Verständnis für Angriffstechniken nicht vorhanden sind, hilft auch KI nur begrenzt weiter.

Den grossen Vorteil von KI für Angreifende sehe ich insbesondere bei der Skalierbarkeit und Geschwindigkeit von Operationen. KI-Modelle können sehr überzeugend Texte, Bilder, Stimmen oder Videos erstellen oder manipulieren. Damit lassen sich in kürzester Zeit gezielte und personalisierte Phishing-Texte oder Landing-Pages erstellen. Mittels LLMs können solche Inhalte rasch sprachunabhängig und personalisiert im grossen Stil erstellt werden.

In der Entwicklung von Malware kann KI durchaus eine unterstützende Rolle einnehmen und die Geschwindigkeit bei der Entwicklung erhöhen. Die Vorstellung, dass unerfahrene Angreifende nun auf Knopfdruck fortgeschrittene Malware generieren können, halte ich für Angstmacherei. Bereits ohne KI sind Beispiele für einen funktionierenden Malware-Code eine Google-Suche entfernt und dies oft in besserer Qualität. Ich sehe jedoch auch, dass KI die Einstiegshürden für weniger erfahrene Angreifer etwas senken kann. Die Entwicklung von Malware ist auch eng mit der Erforschung neuer Malware-Techniken verknüpft und um wirklich brauchbare fortgeschrittene Malware zu entwickeln, werden weiterhin tiefgehende Kenntnisse in der Malware-Entwicklung und den zugrundeliegenden Konzepten benötigt.

Wenn du auf die Rolle von KI in der Cybersicherheit blickst – glaubst du, dass sie langfristig eher Verteidigenden oder Angreifenden mehr nützen wird?

KI ist ein Werkzeug und kann damit für positive und auch negative Dinge eingesetzt werden. Potenzial hat es auch auf beiden Seiten. Schon länger werden KI-Algorithmen beispielsweise zur Detektion von Angriffen und Betrugsmaschen durch Erkennung von Anomalien eingesetzt. Es gibt im defensiven Bereich viele Anwendungszwecke, wie beispielsweise der Einsatz von KI zum effizienteren Reverse-Engineering von Malware.

Andererseits sehen wir auch, wie einfach mit KI Text, Bilder, Stimmen und Videos erstellt oder manipuliert werden können. Eine Unterscheidung von legitimen und nicht legitimen Inhalten wird immer schwieriger, was in Desinformationskampagnen sowie auch Social-Engineering inklusive Phishing-Kampagnen beobachtet werden kann. Wie schon angesprochen, nimmt insbesondere die Skalierbarkeit und Geschwindigkeit von Angriffen dadurch zu. Abschliessend bin ich mir sicher, dass das Katz-und-Maus-Spiel zwischen Angreifenden und Verteidigenden auch mit KI weitergehen wird.

Welche Tipps würdest du anderen Talenten geben, die ebenfalls in Richtung Red Teaming oder offensive Security gehen möchten? Gibt es Skills, die heute wichtiger sind denn je?

Der vielleicht beste Tipp aus meiner Sicht ist: Gehe Schritt für Schritt und überspringe keine Stufe. Solide Grundlagenkenntnisse in der Programmierung, im Netzwerkbereich sowie Betriebssysteme sind essenziell für die offensive Security und insbesondere auch bezüglich Red Teaming. Red Teaming ist keine Einstiegsdisziplin. Es ist empfehlenswert, vorher bereits Erfahrung in der IT und auch im offensiven Bereich wie zum Beispiel im Penetration Testing zu sammeln. Diese Vorerfahrungen schaffen eine wichtige Basis.

Nebst all den technischen Skills ist es auch essenziell, ein Verständnis für Unternehmen und deren Geschäftsprozesse zu entwickeln. Dies ist enorm wichtig, um auch zu verstehen, was genau angegriffen werden soll, wie ein Unternehmen funktioniert und auch wie sich dieses schlussendlich besser schützen kann. Aufgrund der stetig besser werdenden Schutzmassnahmen sind besonders im Red Teaming Skills wie das Erfassen und Analysieren der aktuellen Lage im Zielsystem oder Zielnetzwerk (Situational Awareness) sowie das Bewusstsein für die Auswirkungen von Aktionen und Angriffstechniken (Operational Security - OpSec) heute wichtiger denn je.

Red Teaming und die offensive Security ist ein sehr spannender und kreativer Bereich mit vielen interessanten Projekten und Einblick in die verschiedensten Branchen. Man sollte sich vorher auch bewusst sein, dass insbesondere in Red Team Operationen oft ein hoher Zeitdruck herrscht und sehr hohe Anforderungen an die technischen Skills und Lernbereitschaft vorhanden sind. Ebenfalls stellt das technische Schreiben von Berichten einen grossen Teil der Arbeit dar. Der Bericht mit all den Beschreibungen der Angriffe und Handlungsempfehlungen ist das, was der Kunde am Schluss eines Projektes in den Händen hält. Wenn man sich dessen bewusst ist und die notwendige Passion mitbringt, stellt die offensive Security ein sehr abwechslungsreiches, herausforderndes und spannendes Berufsfeld mit enorm vielen Möglichkeiten dar.

Ein ganz grosses Dankeschön für deine spannenden Einblicke und wertvollen Gedanken, wir wünschen dir weiterhin grossen Erfolg und Spass auf deinem Weg.

Gian Demarmels ist Senior Security Tester bei der Redguard AG mit Schwerpunkt auf Red Teaming und Angriffssimulationen. Seine berufliche Laufbahn begann mit einer klassischen Informatik-Lehre, gefolgt von Stationen in der Softwareentwicklung und IT-Security während dem berufsbegleitenden Informatikstudium an der BFH. Heute entwickelt er selbst offensive Tools, um Unternehmen realitätsnah auf Cyberangriffe vorzubereiten.

Greg Tomasik, Co-Founder & CTO bei SwissDevJobs.ch, GermanTechJobs.de & DevITjobs.uk. Ein Software Engineer mit über 8 Jahren Erfahrung in internationalen Unternehmen. Seit 2018 in der Recruiting-Branche tätig, mit dem Fokus auf den Aufbau transparenter Jobplattformen für Tech-Talente.

Looking for a new role in tech in Switzerland?